Sysdig SecureとSysdig Monitorで構成されるSysdig

前回の記事で指摘したように、日本においてもコンテナ導入が本格的な普及期に入ってきた。そして多くの企業がコンテナを一括管理する仕組みとして、Kubernetesを導入している。

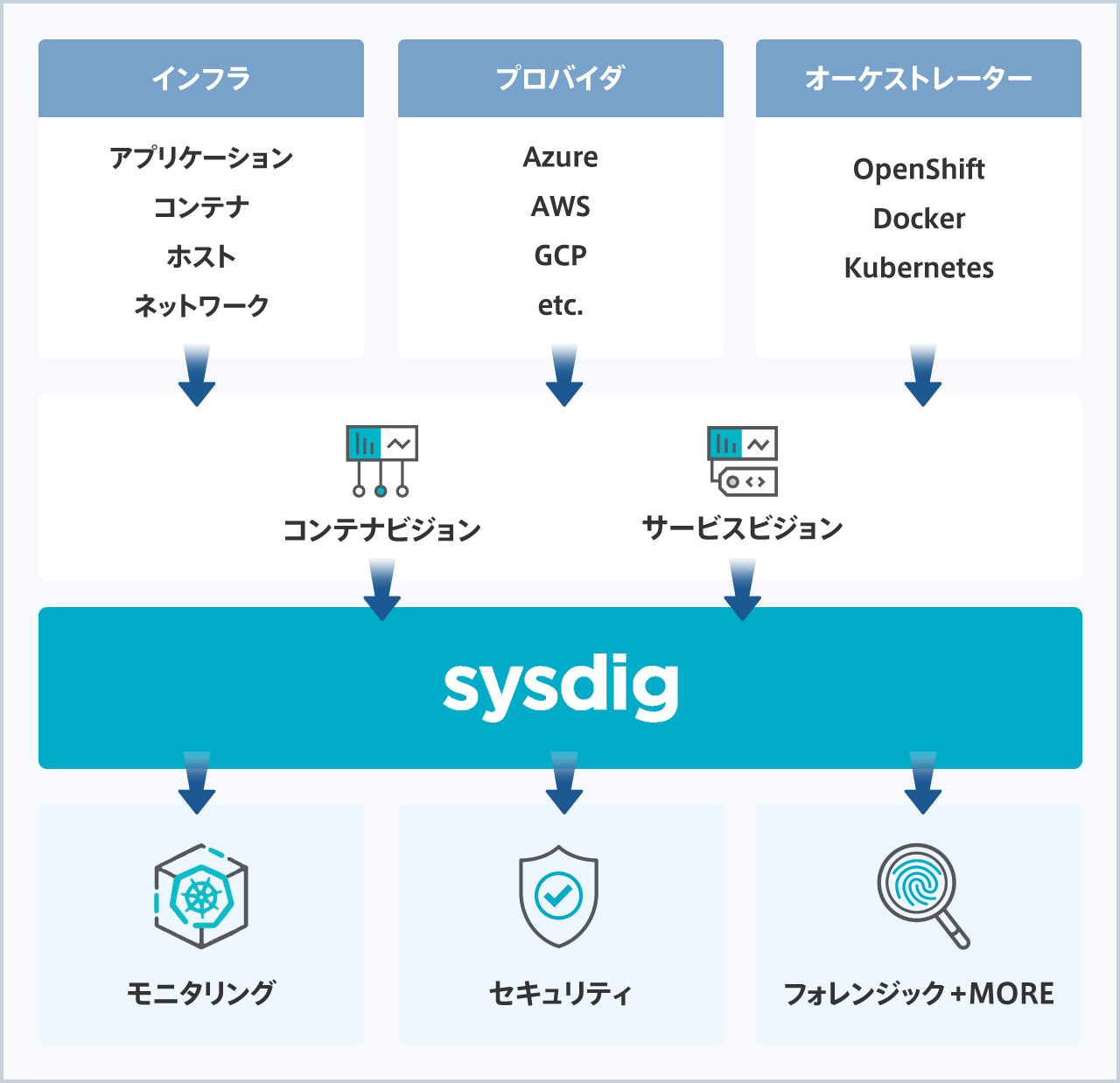

コンテナの運用には欠かせないKubernetesだが、障害/問題発生時の対応が難しい、セキュリティ対策が不十分、モニタリング/パフォーマンス管理ができないなどの課題もある。こうした課題のソリューションとして開発されたのが、OSのシステムコールの可視化によってさまざまな機能を提供する「Sysdig」である。

Sysdigは大きく、Sysdig SecureとSysdig Monitorという2つのツールで構成される。Sysdig SecureはScanning(コンテナイメージの脆弱性管理)、Compliance(ベストプラクティスへの追従)、Policies(ランタイムセキュリティ)、Network(ネットワークセキュリティ管理)、Events(セキュリティイベントの管理)、Investigate(監査及び証跡管理)という6つの機能を提供する。

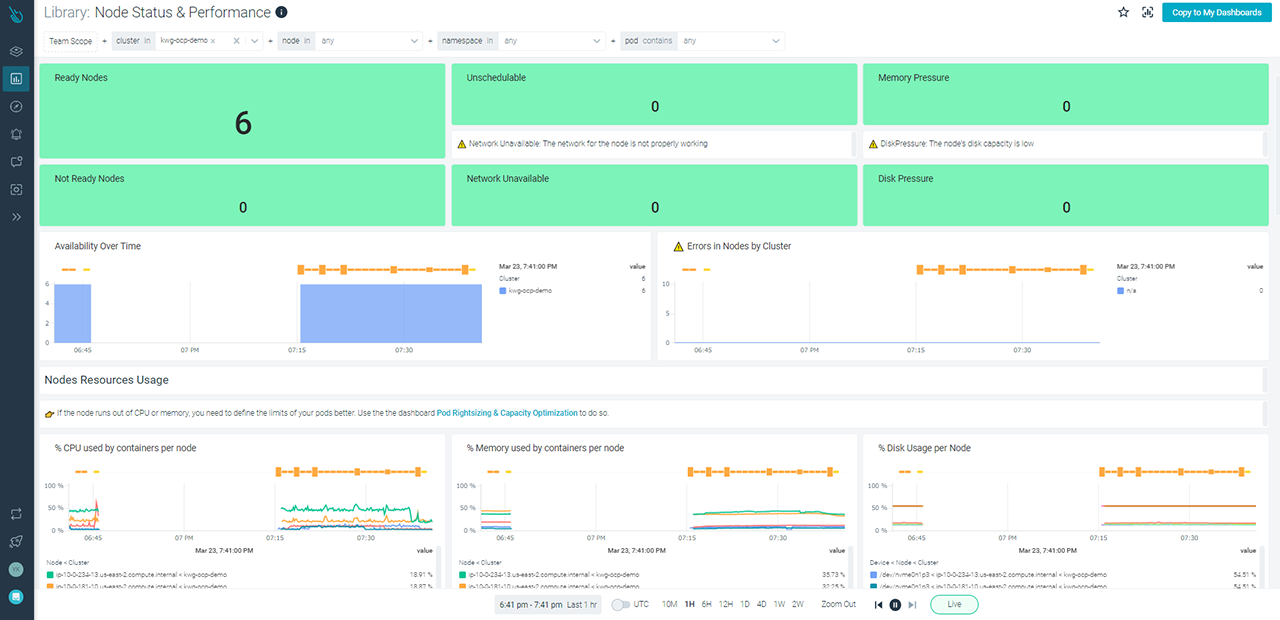

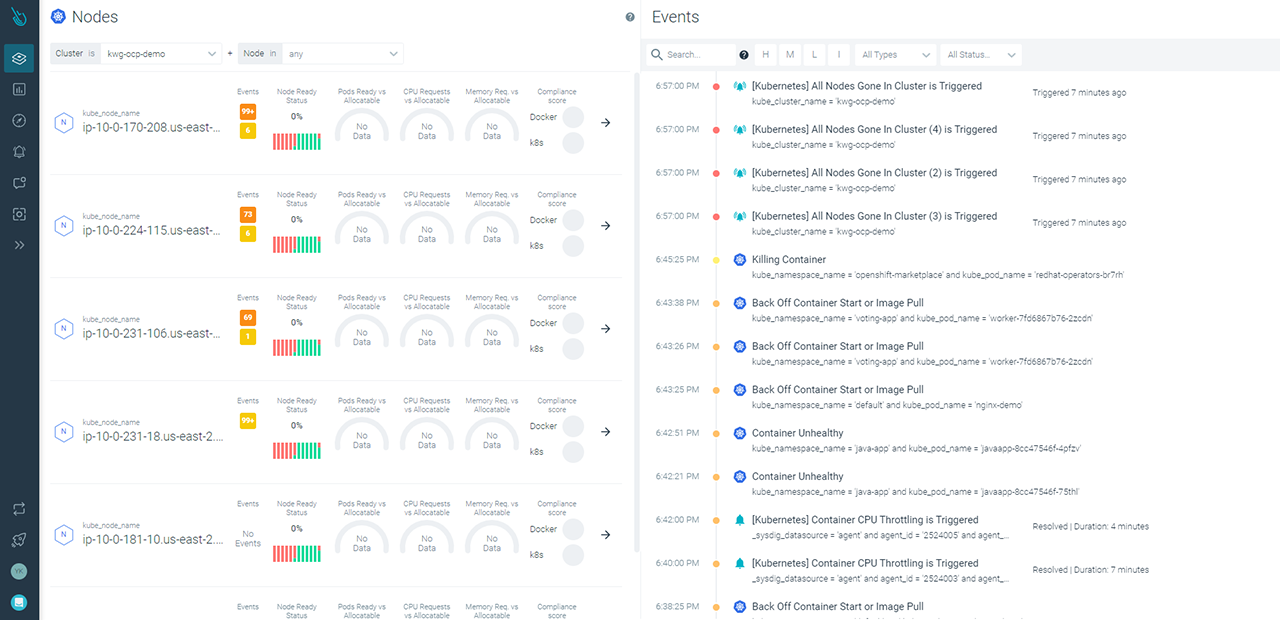

この6つの機能を可視化するのが、Sysdig Monitorである。Sysdig Monitorには、Over View(コンテナ環境を俯瞰で確認)、Dash Board(必要な情報を必要なだけ表示)、Explore(あらゆる事象を可視化)、Alerts(さまざまな条件で発報)、Events(アラート、コンテナイベントを時系列に)、Captures(発報されたイベントのシステムコールのキャプチャ)、Team(データやダッシュボードの利用権限を設定)という7つの機能がある。

「Sysdigでは自分でダッシュボードを作らなくても、ゴールデンシグナル(※レイテンシー、トラフィック、エラー、サチュレーションという「4つのシグナル=ゴールデンシグナル」を監視することで、システムの健全性チェックを可能にする)を見ればシステムの異常がチェックできるようになっていて、例えば、コンテナ環境の稼働状況、リソース状況、セキュリティインシデントの発生、ノードの健常性などは、Over Viewでチェックできます」(川杉)

Kubernetes上で動作するアプリケーションを監視するツールとしては、「Prometheus」を利用するユーザーも多い。ただし、Prometheusではダッシュボードやアラートの管理作業が煩雑で時間がかかり、データの長期保存が難しい。また設定にはPromQLという言語による作り込みが必要になるが、その学習には時間がかかる。

こうしたPrometheusが抱える問題も、Sysdigを導入すれば解消できる。ただしSCSKでは、Sysdig とPrometheusをセットで導入することを推奨している。SysdigだけではGPU(Graphics Processing Unit)の情報を取れないからだ。

「Prometheusとセットで使ってもらうことで、Prometheusが取得した情報もSysdig側で可視化できます」(川杉)

IIJ、NTTデータ、日立製作所、メルカリが評価するSysdigの機能

インターネットイニシアティブ(IIJ) のケース

テナント側とクラスタ側との間で責任分界点を明確化した上で、インシデントに対処可能になることを評価

IIJは、Sysdigに組み込まれたFalcoとそのランライムポリシーを評価して導入を決めた。Falcoとはオープンソースの不正検知のプロジェクト。ルールベースで不正アクセスを検知するため、未知のウイルスやマルウエアにも対処できるのだ。

「FalcoはKubernetesを使っているエンジニアの間では有名なOSSですが、GUIが提供されていません。SysdigならFalcoによる不正検知をGUIベースで確認できます。この点をIIJ様は高く評価してくれました。しかもSysdigは、最新のセキュリティトレンドを踏まえて、サイバー攻撃対策のルール集をメンテナンスしてくれるのです」(川杉)

2021年12月Javaベースのロギングユーティリティ「Apache Log4J」に深刻な脆弱性が発見されたことがあったが、このとき特に大きな手応えを感じたと、導入の効果を話している。

エヌ・ティ・ティ・データ(NTTデータ)のケース

コンテナの障害発生時における迅速な復旧が可能な点、不正アクセスによる異常な挙動も即座に検知可能な点を評価

Sysdigを使えば、コンテナ内部における挙動や通信状況のモニタリングも容易だ。NTTデータがSysdig導入を決めたポイントは、このモニタリング機能だった。

「ネットワークという項目のトポロジーズを見ることで、挙動や通信状況を確認できます」(川杉)

Kubernetesでは、インシデントが起こった箇所の特定に時間がかかる。NTTデータでは、オンプレとクラウド双方のコンテナをSysdigで管理しているが、ハイブリッドクラウド環境を一元管理できるだけでなく、すべてのコンテナ内で発生したインシデントが画面上で見える化される。

また「View Activity Audit」をクリックし操作すれば、コンテナ内でのコマンド操作、ネットワーク操作、Kubernetesのファイル操作のログが時系列で表示される。

「どのファイルに侵入され、どのようなファイルが盗まれたのかまでわかります。エンドポントでのセキュリティが強化されるため、インシデント対応の初動が早くなります。これを可能にするSysdigの特許技術については、金融機関も高く評価しています」(奥)

Sysdigを使えば、インシデントが起きる直前から起きた後まで、カーネルとコンテナがやり取りしている情報をすべて確認できるのだ。その意味では、Sysdigがドライブレコーダーのような機能を提供してくれると言えるだろう。

日立製作所 のケース

コンテナ環境で顧客がサービスを開発していく上でセキュリティ面において有用なツールであることを評価

日立製作所はSysdig がNIST(米国国立標準技術研究所)の「アプリケーションコンテナセキュリティガイド SP800-190」(以下、SP800-190)に対応していることで導入を決めたという。SP800-190にはコンテナ環境を対象としたセキュリティ対策のノウハウが詰まっているからだ。

「コンテナの世界はセキュリティ面も含めて、ベストプラクティスがまだ確立されていません。ですがSysdigは、何がベストで何が最適なのかについて1つの方向性を示してくれます。ワールドワイドで700社に導入され、そのプラクティスを集めてベストなものを提案し続けているからです。日立製作所様も自社でSysdigを使うことを通じて、脆弱性診断のノウハウを蓄積し、自社での活用とともに、蓄積したノウハウをお客さまへの提案に利活用できるように取り組まれています」(姜)

メルカリ のケース

不審なアクティビティがあった際に通知が来るため迅速な対応が可能なこと、開発者の操作ログの記録が容易になったことを評価

メルカリがSysdig導入を決めたポイントは、コマンドの実行履歴や操作ログが記録できる点だ。

「メルカリ様はメルペイなど、お金を取り扱うアプリケーションも有しているため、セキュリティを確保する上で、どこからどのような攻撃を受けたのかについて、粒度細かく見られる仕組みを必要としていました。Sysdigであれば何か起きたときに詳細に情報を把握できることから導入を決められました」(川杉)

実はメルカリでもFalcoが組み込まれていることが、導入決定に大きく寄与したという。Falcoを愛用しているエンジニアは多く、Falcoの開発元であるSysdig社なら安心であると考えたのだ。

高度な専門知識を有する人材が社内に不足している企業でも、安全で安定したコンテナ運用が可能に

Sysdigは、導入作業もそれ程難しくない。エージェント方式なので、監視サーバにエージェントを入れて、豊富に用意された脆弱性や不正アクセスなどを検出するためのルール集に基づいてルールを設定すればいい。

その後、手順書やマニュアルに基づいてデプロイを実施すれば、実際の運用画面を確認できる。画面もデフォルトで用意されているので、「極端に言えば10分で導入できる」と姜は語る。

とはいえ、Sysdigにはさまざまな機能がある。具材全部乗せのどんぶりを出されてもどこから食べて良いかはわからないだろう。そのため導入支援する企業には、「顧客に伴走して要望を聞きながら、食べ方を提案し、導入後もさらにおいしく食べられる方法を指南する」(姜)役割が求められる。

導入後は、ツールのチューニング作業により、監視や検知の精度向上を図る。たとえば、Sysdigの振る舞い検知の機能を全部オンにしてしまうと、正規のアクセスでも不正アクセスとして検知してしまうことがある。これを防ぐには、検知のスコープを絞るなどのチューニング作業が必要になる。こうしたチューニング作業には、障害検知体制の構築と監視や検知のノウハウを備えた外部からの支援が必須だ。

「いろいろなアラートが日々上がってくるので、監視や検知の精度向上には、それらの見極めが重要になります。運用が始まっても、監視や検知の精度向上に向けた目を養うことが求められるのです」(川杉)

近年はユーザー企業からのRFPに「コンテナで作る」という条件が書かれているケースも増えているそうである。コンテナを運用する企業が今後増えていくのは間違いないだろう。

そこで、重要になるのがセキュリティ対策である。コンテナ仮想化環境では、従来型のセキュリティの考え方は通用しない。コンテナセキュリティのベストプラクティスが存在しないなかで、その最良な道筋を示すソリューションがSysdigである。

SCSKではNTTデータや日立製作所などのパートナーと連携し、それぞれの強みを活かしてSysdigを提供していくという。SCSKの強みとは、「コンテナの黎明期から目利きして製品を選定し、選定した製品の提供を通じてエンジニアを育ててきたこと」(姜)だ。

例えば川杉自身もCertified Kubernetes AdministratorとCertified Kubernetes Security Specialistというグローバルで通用する認定資格を持つ。

さらに、フルラインアップでのサービス提供が可能な企業であることから、顧客の「実行環境を別環境に移行したい」という意向にもSCSKはマルチで対応できる。マルチクラウドやハイブリッドクラウド環境におけるコンテナセキュリティを検討している企業であれば、Sysdigでコンテナ環境を一元管理するのが得策だ。

SCSKでは今後、運用をアウトソースしたい顧客のニーズに応えるべく、マネージドサービスの提供も検討しているそうだ。こうしたサービスを活用することで、高度な専門知識を有する人材が社内に不足している企業でも、安全で安定したコンテナ運用が可能になるだろう。

※ 掲載されている製品名、会社名、サービス名はすべて各社の商標または登録商標です。